网络ACL与安全组:云计算中的网络安全

云计算中的网络安全原理

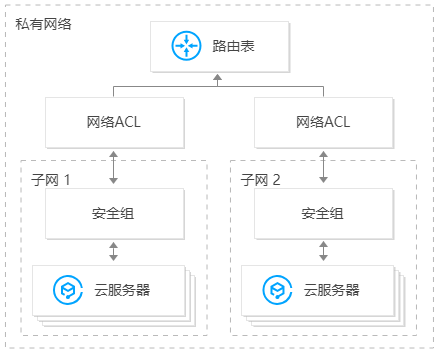

在云计算环境中,网络安全是至关重要的。为了保护您的资源和数据,云服务提供商提供了多种网络安全控制手段,其中最常见的是网络访问控制列表(ACL)和安全组。本文将详细介绍网络ACL和安全组的概念、实现原理以及架构图。最后,我们将对比常见的防火墙方案,包括WAF、防火墙、VPN、ACL和安全组。

网络ACL实现原理与架构

网络访问控制列表(ACL)是一种用于控制进入和离开子网的流量的网络层安全控制手段。网络ACL通常在子网边界上应用,允许或拒绝特定类型的流量。网络ACL的规则基于源IP地址、目标IP地址、协议(如TCP、UDP或ICMP)以及端口号。

如上图所示,网络ACL的实现原理是在数据包进入或离开子网时,根据预先定义的规则对数据包进行过滤。当数据包与某个规则匹配时,网络ACL会根据该规则允许或拒绝数据包。网络ACL通常是有状态的,这意味着它们会自动允许与已建立的连接相关的返回流量。这使得管理网络ACL变得相对简单,因为您只需要定义允许或拒绝的入站规则,而不需要担心返回流量。

安全组实现原理与架构

安全组是一种虚拟防火墙,用于控制进入和离开实例(如虚拟机或容器)的流量。与网络ACL不同,安全组是在实例级别应用的,允许您为每个实例定义细粒度的访问控制规则。安全组的规则基于源IP地址、目标IP地址、协议以及端口号。

如上图所示,安全组的实现原理是在数据包进入或离开实例时,根据预先定义的规则对数据包进行过滤。当数据包与某个规则匹配时,安全组会根据该规则允许或拒绝数据包。安全组通常是有状态的,这意味着它们会自动允许与已建立的连接相关的返回流量。这使得管理安全组变得相对简单,因为您只需要定义允许或拒绝的入站规则,而不需要担心返回流量。

常见防火墙方案对比

WAF | 防火墙 | VPN | ACL | 安全组 | |

|---|---|---|---|---|---|

应用场景 | 保护Web应用程序 | 保护整个网络 | 连接远程用户或分支机构 | 控制网络访问权限 | 控制云服务器实例的网络访问权限 |

实现方式 | 在应用层实现 | 在网络层或传输层实现 | 通过加密和隧道技术实现 | 在网络层实现 | 在虚拟网络层实现 |

控制对象 | Web应用程序流量 | 整个网络流量 | 远程用户或分支机构 | 网络访问权限 | 云服务器实例的网络访问权限 |

控制粒度 | HTTP请求的内容、参数、Cookie等 | 源IP地址、目标IP地址、协议类型、端口号等 | 用户或分支机构级别 | 网络流量级别 | 云服务器实例级别 |

功能特点 | 针对Web应用程序的安全控制 | 可以对整个网络进行保护 | 可以连接远程用户或分支机构 | 可以限制或允许特定的网络访问权限 | 可以限制或允许特定的云服务器实例的网络访问权限 |

需要注意的是,这些安全控制手段都是用于保护网络安全的,但是它们的应用场景和实现方式有所不同。管理员需要根据实际情况选择合适的手段来保护网络安全。同时,这些安全控制手段也可以相互配合使用,以提高网络安全的效果。